Accueil

Passerelle d'authentification

et Portail Captif

802.1x et Portail Captif

NoCatAuth : exemple de

passerelle d'authentification

Architecture et fonctionnement

Authentification et modules PAM

Configuration de la

passerelle NoCat

NoCat et les autres solutions

Conclusion

Bibliographie

Annexes

![]()

![]()

Configuration de la passerelle NoCat

Nous avons le choix entre trois modes de fonctionnement de la passerelle NoCatAuth:

-

captif : permet l'authentification au moyen du serveur d'authentification NoCatAuth

-

passif : ce mode permet une authentification de la même manière que le mode captif mais il est obligatoire si la passerelle derrière est un nat

-

ouvert : ne requiert pas d'authentification > l'utilisateur doit uniquement accepter les conditions d'utilisation pour être autorisé sur le réseau

L’application de ces autorisations repose sur des modules pare-feu. La passerelle repose généralement sur le module Iptables (linux 2.4). Mais les implémentations de pare-feu peuvent être aussi bien Ipchains (linux 2.2) ou ipfilter (BSD).

La passerelle permet de gérer les permissions suivantes en particulier :

-

autorisation/refus,

-

autorisation/refus + exclusion/inclusion ports,

-

autorisation/refus + exclusion/inclusion ports + contrôle de bande passante grâce aux classes d’utilisateurs (cf. partie autorisation).

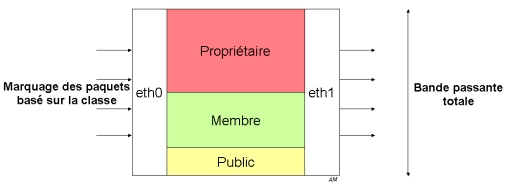

La gestion de la bande passante selon les classes d’utilisateur peut être représentée schématiquement comme suit :

Figure 4 : gestion de bande passante par marquage des paquets

Les autres paramètres de la passerelle NoCat sont :

- les logs,

- les pages Web d'accueil,

- les timeout relatifs aux tentatives de connexion et de déconnexion,

- les groupes enregistrés auprès du serveur d'authentification,

- l'interdiction de l'accès public,

- le DNS,

- le réseau,

- le port de la passerelle.