Accueil

Passerelle d'authentification

et Portail Captif

802.1x et Portail Captif

NoCatAuth : exemple de

passerelle d'authentification

Architecture et fonctionnement

Authentification et modules PAM

Configuration de la

passerelle NoCat

NoCat et les autres solutions

Conclusion

Bibliographie

Annexes

![]()

![]()

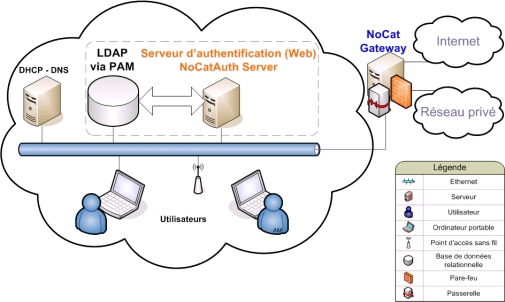

Authentification et modules PAM

Figure 3 : NoCatAuth avec modules PAM

Nous avons vu précédemment que le système Portail captif permet l’implémentation du module d’authentification PAM (Pluggable Authentication Module) afin de gérer les règles du pare-feu de la passerelle utilisée.

Nous allons ici analyser brièvement cette solution à travers l’étude de son fonctionnement ainsi que ses avantages.

-

Description de PAM :

Les modules PAM sont des « modules d’authentification enfichables ». Ils permettent à l’administrateur système d’un réseau de définir une stratégie d’authentification sans devoir recompiler les programmes d’authentification. Il modifie uniquement un fichier de configuration indépendant.

Nous pouvons dissocier quatre types de modules définis par la norme PAM :

-

Les modules auth s’occupent de l’authentification réelle avec éventuellement vérification du mot de passe ou définition de certificats d’identité tels que l’appartenance à un groupe utilisateurs ou des « tickets » Kerberos,

-

Les modules account vérifient les données du compte utilisateur (compte non expiré, utilisateur autorisé à se connecter au réseau à tel ou tel horaire, etc.) et acquittent ou non la vérification de l’authentification,

-

Les modules password sont utilisés pour la définition des mots de passe,

-

Les modules session permettent aux utilisateurs d’utiliser un compte personnalisé avec par exemple le montage du répertoire personnel dans son arborescence ou l’implémentation de sa messagerie personnelle.

Tous ces modules peuvent donc être empilés afin d’en utiliser plusieurs, les uns à la suite des autres. En effet, grâce aux fichiers de configuration, il est possible de spécifier quels sont les procédés à mettre en œuvre pour l’authentification des utilisateurs (obligation de fournir un mot de passe avec vérification par exemple,etc.). Il existe plusieurs attributs pour les modules :

-

type required,

-

requisite

-

ou encore optionnal.

Prenons l'exemple de trois modules d'authentification avec l'attribut « required ». Si la première méthode échoue, cet attribut force l'authentification à se poursuivre selon le second module spécifié et ainsi de suite de manière transparente pour l'utilisateur (sans message explicite). Ceci permet d’accroître la sécurité du système car l’utilisateur ne sait pas que son authentification a échoué. Le risque de contourner l’authentification facilement est donc réduit.

Dans le cas de l’utilisation de l’option « requisite », si un module requisite retourne une erreur alors PAM échoue immédiatement sans appeler les autres modules.

L’ordre des options d’authentification est donc ici primordial pour pouvoir définir les règles de sécurité relatives à l’authentification des clients.

Cette configuration en modules est relativement simple, souple et s'intègre donc facilement aux applications voulues ou même dans des équipements.

-

Avantages de PAM :

Voyons ici quels sont les avantages des PAM :

-

Modèle d’authentification utilisable dans un large panel d’applications,

-

La mise en œuvre des PAM permet l’utilisation simultanée des modules par plusieurs applications sans devoir recompiler de manière spécifique,

-

L’administrateur système peut ainsi définir les règles de sécurité d’authentification et garder une certaine flexibilité ainsi qu’un contrôle du système d’authentification.

-

Les PAM offrent aux développeurs une programmation beaucoup plus souple car ils n’ont pas à implémenter un système d’authentification propre aux systèmes

En résumé, nous pouvons dire que les PAM permettent au serveur d’authentification de bénéficier d’un contrôle complet des processus nécessaires à l’authentification ainsi qu’une facilité d’expansion de la complexité de l’authentification.

En effet, l’ajout d’un système supplémentaire d’authentification nécessite uniquement la modification de la configuration.

La possibilité d'utiliser les modules PAM pour l'authentification NoCat est donc un point positif.