Accueil

Passerelle d'authentification

et Portail Captif

802.1x et Portail Captif

NoCatAuth : exemple de

passerelle d'authentification

NoCat et les autres solutions

Conclusion

Bibliographie

Annexes

![]()

![]()

La sécurité : comparaison

Tableau 3 : avantages/inconvénients de sécurité du 802.1x

| 802.1x | |

| Inconvénients |

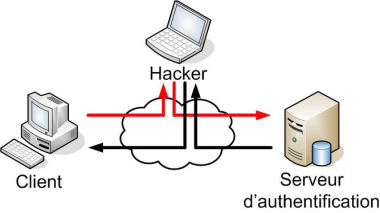

L’authentification « classique » utilisée avec le 802.1x s’effectue par le biais du protocole EAP (Extensible Authentication Protocol) qui permet un chiffrement de l’authentification sur serveur RADIUS. Or, il a été démontré que l’utilisation du protocole EAP avec la norme 802.1x présentait deux failles importantes de sécurité notamment pour les réseaux sans fils :

|

Solutions Points Forts |

Lors de l'implémentation de protocoles EAP-TLS ( TLS reprend ainsi les principes du SSL v3 et contre les faiblesses de celui-ci pour fournir un protocole plus fiable et plus sûr) et EAP-TTLS, le 802.1x représente une solution hautement sécurisée, par rapport au portail captif :

|

| << Page précédente |